Поддельная голосовая почта как приманка для сбора учетных данных

Хакеры пойдут практически на все, чтобы заставить вас перейти по вредоносной ссылке.

Главное - сделать так, чтобы электронное письмо в целом выглядело как можно более правдоподобным. Чем более законным оно кажется, тем лучше. Чем более правдоподобным оно кажется, тем лучше.

Гонка за тем, чтобы заставить конечных пользователей переходить по ссылкам, продолжается, и творческих примеров предостаточно.

Одна из тактик, которую мы видим все чаще, - это использование голосовой почты в качестве приманки, чтобы заставить пользователей кликать.

Многие корпоративные телефонные системы привязаны к электронной почте — голосовые сообщения, оставленные на телефоне, могут быть доступны для прослушивания по электронной почте. Хакеры пользуются этим, включая то, что выглядит как запись голосовой почты, но вместо этого содержит гиперссылку на вредоносную страницу.

За последние две недели мы зафиксировали 1000 таких атак.

В этом кратком обзоре атак исследователи электронной почты Harmony расскажут о том, как хакеры маскируют ссылки для сбора учетных данных в поддельных голосовых сообщениях.

Атака

В ходе этой атаки хакеры отправляют QR-коды с условной маршрутизацией в зависимости от устройства.

- Вектор: Электронная почта

- Тип: Сбор учетных данных

- Методы: социальная инженерия

- Цель: любой конечный пользователь

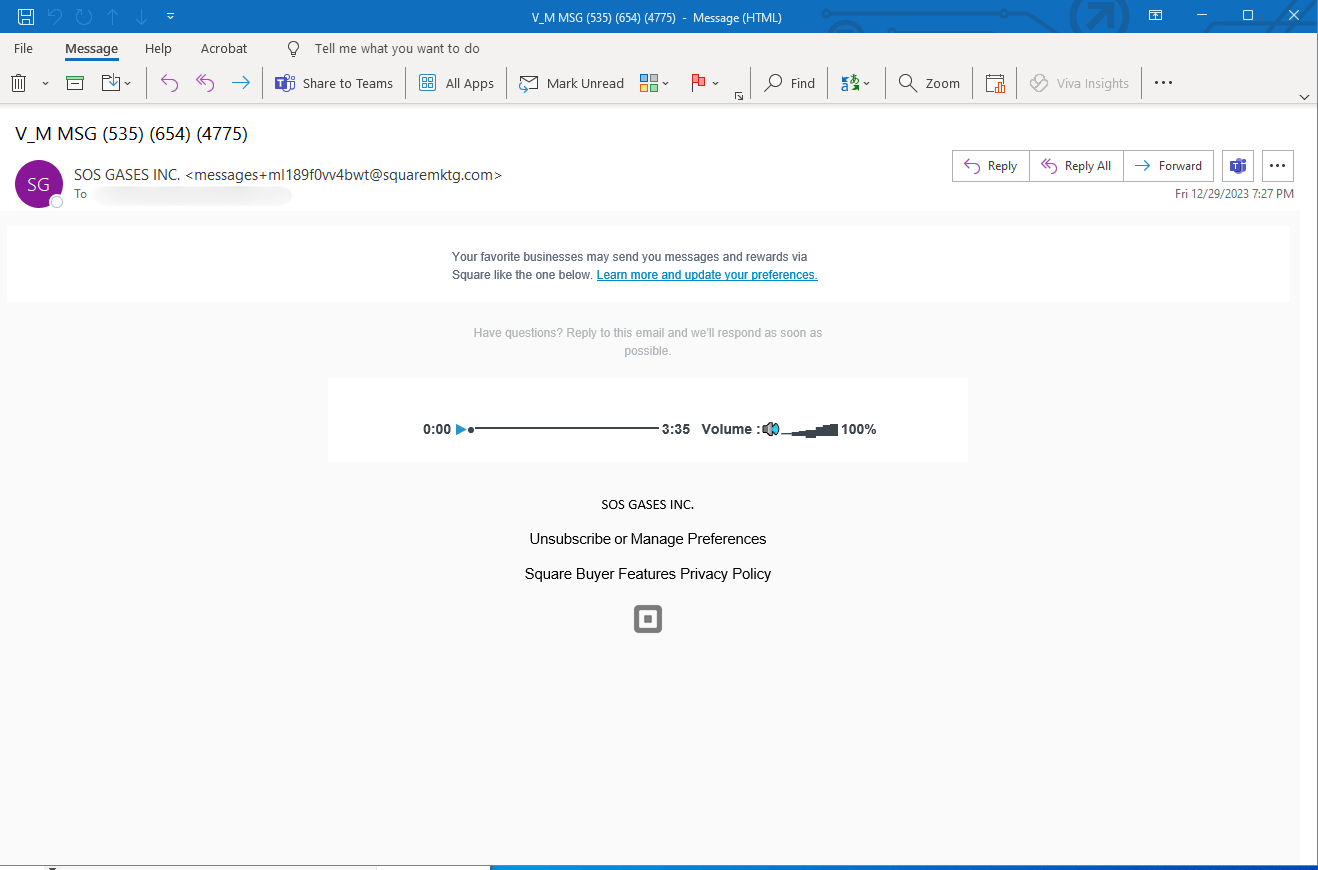

Пример электронной почты

Электронное письмо начинается со строки темы, в которой указан номер телефона. Номер телефона, если вы загуглите его, не является подлинным.

Если пойти дальше, то электронное письмо, похоже, приходит — но на самом деле это не так – от Square, службы обработки платежей. Это довольно убедительная пародия на бренд.

В электронном письме есть только то, что выглядит как встроенный MP3-плеер, который, по-видимому, является голосовой почтой.

Однако, когда вы нажимаете на нее, вы перенаправляетесь на веб-страницу, которая на самом деле является страницей сбора учетных данных.

Методы

За исключением атак с нулевым кликом, которые становятся все более популярными, хакерам необходимо участие пользователя в успешной фишинговой атаке. Пользователю необходимо либо воспроизвести, либо нажать на ссылку, либо ввести информацию, чтобы атака продолжилась.

Это фокусирует работу хакера, но также дает ему возможность попробовать новые, креативные варианты, чтобы привлечь к участию свою цель.

Голосовая почта может быть эффективной для некоторых пользователей; другие могут видеть ее насквозь. Выдавая себя за хорошо известный бренд и добавляя голосовую почту, которая наверняка заинтересует большинство, хакеры создали интересный способ получения учетных данных от конечных пользователей.

И, по крайней мере, хакеры смогут увидеть применение этого метода и соответствующим образом скорректировать свои будущие атаки.

Лучшие практики: рекомендации

Чтобы защититься от этих атак, специалисты по безопасности могут сделать следующее:

- Внедрите систему безопасности, которая использует искусственный интеллект для отслеживания множества признаков фишинга

- Внедрите систему безопасности, которая проверяет и эмулирует все URL-адреса

- Внедрите безопасность с несколькими уровнями защиты.